Com empresas e pessoas cada vez mais conectadas, crescem as tentativas de golpes virtuais. Um deles é o phishing, que visa a roubar dados e informações confidenciais para cometer crimes

Neste post, veja o que é phishing, os tipos de ataque, como eles acontecem, como identificá-los, como proteger a sua empresa e como a Neoway pode ajudá-lo!

O que é phishing na internet?

Phishing é uma espécie de crime cibernético que consiste na utilização de práticas fraudulentas e truques de engenharia social para roubar ou obter informações pessoais de suas vítimas, como senhas, dados bancários, números de cartão de crédito, entre outros.

O termo phishing é derivado da palavra em inglês “fishing”, que pode ser traduzida como pescaria.

E é basicamente isso que acontece: as tentativas de fraude feitas pelos cibercriminosos se baseiam em colocar “iscas” para atrair a atenção do usuário e levá-lo a realizar alguma ação que revele suas informações.

Quando uma pessoa “morde a isca”, ela pode acabar fornecendo para os criminosos dados confidenciais e pessoais, não apenas de si como também de terceiros.

Normalmente na forma de comunicação eletrônica, essas iscas aparecem como mensagens de e-mail, SMS ou, mais recentemente, por aplicativos de troca de mensagem, como WhatsApp e Facebook Messenger.

São mensagens fraudulentas que buscam levar o usuário para sites falsos ou instalar softwares maliciosos nos dispositivos.

Como surgiu o phishing?

O termo phishing surgiu na década de 1990, mais especificamente no ano de 1996, sendo utilizado por fraudadores que praticavam o roubo de informações de contas da AOL, principal provedor de acesso à internet dos Estados Unidos à época.

No ano seguinte, em 1997, o termo começou a circular na mídia e se popularizou. Naquele período, os dados roubados das contas eram utilizados pelos criminosos como moeda de troca no submundo dos hackers.

Assim, as informações pessoais das vítimas eram trocadas, por exemplo, por softwares maliciosos capazes de infectar os computadores e roubar, secretamente, outros dados dos usuários.

Nos anos 2000, o phishing ganhou força e voltou-se para os sistemas de pagamento online e sites de compra, como Paypal e eBay. Já na década seguinte, a prática fraudulenta se expandiu para as redes sociais.

Leia mais: Prevenção à fraude: qual a melhor forma de evitar riscos?

Tipos de ataques de phishing

É o meio mais utilizado por cibercriminosos para a prática de phishing. Nele, os fraudadores enviam mensagens para as vítimas com links que levam a sites maliciosos ou anexos que, quando baixados, permitem a instalação de malwares.

Para isso, os criminosos criam endereços de e-mail e mensagens que simulam empresas reais, como bancos, instituições do governo e sites de compras, exigindo que o usuário tome alguma ação. O exemplo mais comum é a solicitação para atualização de dados pessoais.

Smishing

Outra abreviação, o smishing consiste na tentativa de fraude por meio de mensagens SMS.

Novamente, a maneira de agir dos criminosos é a mesma: os textos são supostamente enviados por empresas e instituições conhecidas, geralmente oferecendo premiações ou requisitando uma ação, como atualização de dados pessoais.

As mensagens de smishing vêm acompanhadas de links maliciosos, mais uma vez levando a vítima a sites fraudulentos, de onde suas informações são roubadas ou onde são instalados malwares.

Como comentamos, aplicativos de troca de mensagem, em especial do WhatsApp, também vêm sendo utilizados para este fim.

Sites

Os links enviados nas mensagens ou e-mails levam a vítima a sites falsos, criados com a mesma identidade visual das empresas que fingem representar.

O objetivo não é outro senão fazer com que o usuário se sinta seguro em navegar. No entanto, quando a pessoa digita suas informações, elas são imediatamente coletadas pelos criminosos.

Vishing

Seu nome vem da abreviação de “phishing por voz” e é uma prática de phishing por meio de áudio.

Nesse caso, os fraudadores entram em contato com a vítima – por telefone ou aplicativos como Skype – e, por meio de mensagens automatizadas, tentam se passar por representantes de empresas idôneas para convencer as vítimas a fornecerem suas informações.

Redes sociais

O hackeamento de contas de redes sociais e o uso dos perfis por fraudadores é uma das mais recentes formas de phishing.

Nesse caso, os criminosos se passam pelo usuário proprietário da conta para compartilhar links maliciosos e estimular os contatos a fazerem o mesmo.

O phishing também pode acontecer nas redes sociais por meio de perfis falsos que compartilham links ou que prometem benesses para os usuários, bem como por meio de anúncios que simulam a identidade visual e a URL de sites de empresas reais.

Ransomware

Já comentamos sobre esta prática nos tópicos anteriores, mas é importante nomeá-la separadamente.

Ransomware é a prática de phishing por meio do envio de links fraudulentos. No entanto, em vez de redirecionar o usuário para um site falso, o clique acaba liberando a instalação de um malware no dispositivo da vítima.

Esse software malicioso não apenas rouba as informações dos usuários, mas permite que os criminosos tenham controle da máquina, favorecendo o sequestro de dados.

Ou seja, a vítima precisa pagar para que os hackers liberem o acesso a seus documentos, arquivos e demais informações.

4 exemplos de como os ataques de phishing acontecem

Os cibercriminosos disparam milhões de mensagens todos os dias, esperando que usuários inexperientes caiam nas armadilhas que eles planejaram.

Para entendermos os ataques de phishing, podemos dividi-los em etapas. São elas:

- Planejamento: etapa em que são escolhidos os alvos e os objetivos do ataque. Ou seja, é aqui que os golpistas definem se a intenção é roubar dados pessoais, informações bancárias ou login e senha, criar perfis falsos ou sequestrar informações, por exemplo.

- Preparação: os criminosos definem e criam o meio que servirá como a isca para atrair novas vítimas: textos de e-mail, sites falsos, links fraudulentos, arquivos em anexos, entre outros métodos que podem ser utilizados para alcançar seus objetivos.

- Ataque: envio das mensagens fraudulentas, seja por e-mail, mensagens de texto, ligações telefônicas ou sites.

- Coleta: identificação dos dados roubados e preparação para seu uso em atos criminosos para benefício próprio, seja para uso direto ou para negociar com outros golpistas.

- Pós-ataque: destruição de toda a estrutura utilizada para criação e execução do ataque. O objetivo é acabar com possíveis evidências e, no caso do roubo de dinheiro, lavar a quantia para dificultar investigações.

Agora que entendemos como o phishing funciona, vamos ver alguns exemplos de como ele pode ser aplicado:

Blind phishing

É o tipo mais comum de phishing: uma tentativa de fraude em que os criminosos tentam se passar por empresas ou indivíduos legítimos para ganhar a confiança da vítima e conseguir seus dados.

Spear phishing

Pode ser traduzido como “pesca com arpão”, e é fácil entender o porquê: ao contrário da maioria dos ataques, o spear phishing reduz a escala do golpe, mas aumenta seu refinamento.

Nesse caso, os golpistas individualizam os ataques, personalizando-os para atingir pessoas específicas com dados bastantes convincentes.

Isso pode ser feito, por exemplo, por meio de redes sociais profissionais, como o LinkedIn, uma vez que muitas informações sobre os usuários estão descritas ali.

Whaling

Semelhante ao spear phishing, mas com um foco ainda mais específico e metas mais ambiciosas, uma vez que o whaling (do inglês, pesca de baleias) mira indivíduos de alto valor, como executivos e pessoas públicas. Normalmente, estes ataques vêm na forma de intimações judiciais ou notificações da própria empresa.

Pharming

Outro exemplo de como podem acontecer os ataques de phishing é o chamado pharming. Seu nome vem da junção dessa palavra com outra expressão em inglês: farming, que pode ser traduzido como cultivo.

É um ataque bastante refinado que consiste na invasão do sistema DNS dos servidores da empresas, basicamente alterando o direcionamento do servidor em que está hospedada cada URL.

Com isso, sempre que uma pessoa tenta acessar um site legítimo, ele acaba direcionado para uma página fraudulenta criada pelos criminosos.

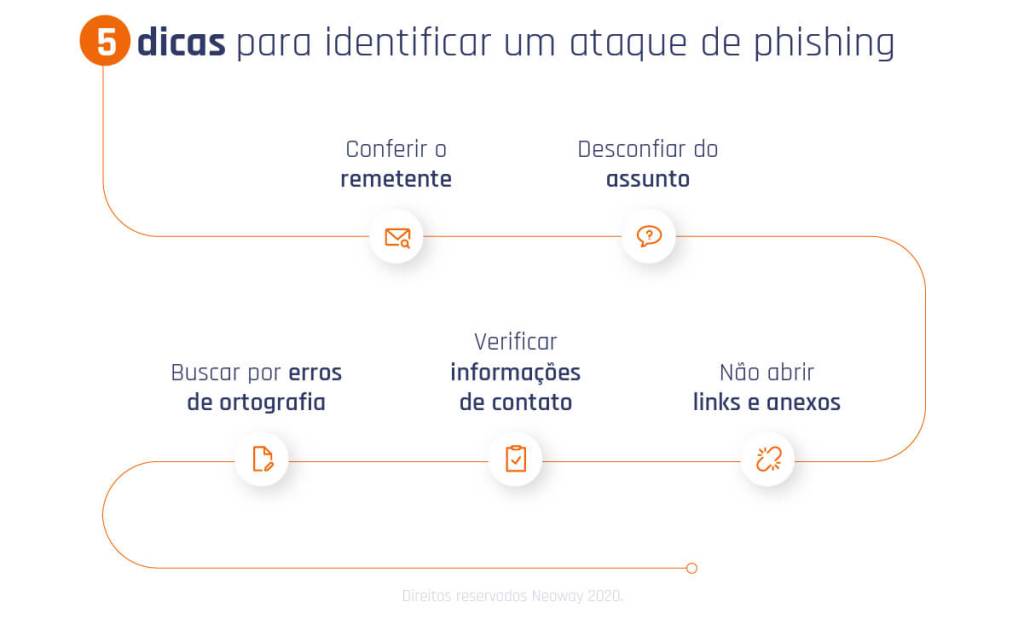

Como identificar um ataque de phishing: 5 dicas

Conferir o remetente

Uma das dicas mais importantes para identificar tentativas de phishing é conferir o endereço de e-mail de quem enviou a mensagem.

Em muitos casos, os fraudadores utilizam alternativas bastante fáceis de reconhecer, normalmente repletas de números ou que não fazem sentido.

No entanto, os golpistas mais atentos buscam simular e-mails de empresas conhecidas, muitas vezes simplesmente trocando ou adicionando um caractere ou alterando o local de hospedagem do endereço eletrônico.

No caso de mensagens SMS, o usuário deve sempre desconfiar daquelas cujo remetente é um número comum.

Geralmente, empresas como operadoras de telefonia e bancos enviam mensagens de números específicos e mais curtos, com 5 ou 6 dígitos.

Esses números, chamados de shortcode, são regulamentados pela Anatel e têm conexão direta com a operadora.

Desconfiar do assunto

O phishing só acontece se a vítima morde a isca. Para garantir que isso ocorra, os criminosos buscam criar mensagens de tom apelativo ou alarmista e que despertem um senso de urgência no destinatário.

Exemplos comuns são mensagens informando sobre suspensão de conta, dívidas, faturas em atraso, entre outros temas semelhantes.

Buscar por erros de ortografia

Em muitos casos, as mensagens de phishing apresentam problemas de ortografia. A grafia errada de palavras, acentuação e pontuação podem entregar tentativas de golpe. Por isso, é importante que cada e-mail ou mensagem seja lido atentamente.

Verificar informações de contato

Empresas e indivíduos idôneos não têm por que se esconder. No caso dos e-mails, quando a mensagem é legítima, ela trará informações sobre a empresa, como formas de contato e até mesmo o seu CNPJ.

Nesse caso, é importante conferir a assinatura dos e-mails e buscar por essas informações.

Não abrir links e anexos

Links e anexos são as duas opções mais utilizadas por golpistas para conseguir seus objetivos.

No caso dos links, é importante evitar URLs que não sejam claras. Também é preciso prestar atenção a erros de digitação e caracteres trocados.

Outra dica importante em relação aos links é observar a descrição da URL antes de clicar. Para isso, basta posicionar o cursor sobre o link e verificar se é condizente com o que aparece no canto inferior esquerdo do navegador.

Já em relação aos anexos, é importante desconfiar de quaisquer mensagens que peçam ou exijam o download de arquivos para que uma ação seja completada, especialmente aqueles com extensões .zip ou .exe.

Spam vs. Phishing: qual é a diferença?

Por suas características, muitas pessoas acabam confundindo phishing com spam. Porém, as duas práticas são diferentes e se faz necessário explicar suas distinções.

Como vimos, o phishing é uma tática utilizada por golpistas para roubar informações confidenciais de pessoas e empresas para cometer fraudes e crimes.

O objetivo das mensagens de phishing nada mais é do que enganar as vítimas e induzi-las ao erro – nesse caso, fornecer seus dados pessoais, bancários, de acesso etc.

Embora ambas cheguem ao usuário da mesma forma, o spam consiste no disparo de inúmeras mensagens sem qualquer tipo de segmentação ou sequer autorização ou demonstração de interesse dos usuários.

Ele não é, necessariamente, uma prática com fins criminosos, mas apenas lixo eletrônico.

Assim, as mensagens de spam buscam divulgar produtos ou serviços e, geralmente, são enviadas por empresas que de fato existem.

O usuário que segue uma mensagem de spam não é direcionado para um site fraudulento, mas para uma página em que pode adquirir o produto ou serviço divulgado.

No entanto, existe um grande ponto de intersecção entre os dois tipos de mensagens, que é o fato de que o spam pode ser utilizado como parte de uma estratégica de phishing, disparando uma série de e-mails e mensagens em massa. Por isso, é necessário tomar os mesmos cuidados.

Como proteger a minha empresa de phishing?

Felizmente, existem muitas estratégias das quais as empresas podem lançar mão para se proteger de ataques de phishing. Destacamos:

- Treinamento dos colaboradores: como vimos, o phishing é uma tática que chega a canais individualizados, como e-mail e celular. Por isso, é importante que a empresa treine seus colaboradores para identificar e saber como lidar com tentativas de phishing sem colocar a empresa e elas mesmas em risco.

- Filtros de email: atualmente, existem diversos filtros de spam especializados capazes de identificar mensagens de phishing que chegam à caixa de entrada dos usuários. Se as técnicas de fraude evoluem, as de proteção também, e esses filtros fazem uso de soluções como Machine Learning e Processamento de Linguagem Natural (PLN) para lidar com essas mensagens.

- Navegadores: os principais navegadores do mercado, como Chrome, Edge, Firefox e Safari, possuem ferramentas e plugins anti-phishing, além de manter uma lista de sites fraudulentos conhecidos e emitir alertas para os usuários. Por isso, é importante manter os navegadores sempre atualizados e evitar utilizar softwares sem muita notoriedade.

- Senhas e métodos de acesso: para garantir sua própria segurança, de seus colaboradores e clientes que acessam o sistema, a empresa deve adotar métodos de acesso e controle de senhas que aprimorem a segurança dos processos. Um exemplo é a autenticação multifator, em que o usuário não apenas digita sua senha, como tem que liberar o acesso por meio de outro dispositivo.

Software de segurança cibernética para evitar phishing

Hoje, no mercado, é possível encontrar diferentes ferramentas de segurança cibernética que contemplam soluções anti-phishing.

De softwares simples, como antivírus e firewalls, a opções mais complexas, essas ferramentas detectam as ameaças e as bloqueiam antes que elas cheguem ao usuário.

Para serem mais eficientes, esses softwares realizam atualizações frequentes, tornando-se mais eficazes a cada novo ataque.

Como a Neoway pode ajudar a proteger minha empresa?

A Neoway, por meio da ferramenta de Fraud Prevention, oferece soluções para a prevenção contra fraudes que centralizam, organizam e entregam tudo o que a sua empresa precisa para se prevenir.

Nossa ferramenta garante precisão e agilidade para validar documentos, cruzar informações, gerenciar processos e monitorar clientes e fornecedores.

Dentre suas principais funcionalidades, destacam-se:

- Onboarding digital massificado: valide documentos de identidade (RG, CNH, etc.) por meio de tecnologias como reconhecimento facial, óptico e documentoscopia digital, para evitar ações fraudulentas.

- Scores antifraude: utilize scores antifraude para validar e-mails, telefones e CPFs, encontrar o endereço mais provável, entre outras informações relevantes para a análise de riscos.

- Coleta de informações: acesse dados internos e externos de diferentes sites e fontes, inclusive, uma base histórica de fraudadores.

- Análise em detalhes: identifique ligações societárias, vínculos com listas restritivas nacionais e internacionais, além de ativos tangíveis e intangíveis. Pesquise termos na web para análises reputacionais.

- Monitoramento contínuo: receba alertas automáticos sobre comportamentos atípicos de terceiros e previna-se contra fraudes e riscos reputacionais.

- Arquivamento de histórico: armazene evidências que comprovem verificações prévias e mantenha-se em conformidade com os prazos regulatórios. Controle e rastreie históricos de criação e edição dos arquivos.

Conclusão

Conforme o desenvolvimento tecnológico migra todos os processos de empresas e a vida das pessoas para o ambiente digital, novas ameaças surgem e se tornam mais refinadas.

O phishing surgiu a partir de pequenos ataques a provedores e hoje é uma prática extremamente disseminada e em constante evolução, exigindo uma atualização contínua das empresas de segurança cibernética e também dos próprios usuários, que devem estar a par das novidades para se proteger.

Felizmente, o mercado oferece alternativas de ferramentas que auxiliam na tarefa de evitar ameaças, ajudando companhias e pessoas a manterem seus dados em sigilo e segurança.

Se a sua empresa precisa melhorar a proteção dos seus dados e usuários contra fraudes e invasões, consulte nossos especialistas e veja como aplicar as soluções Neoway ao seu negócio.